Las empresas deben ser conscientes de su responsabilidad por la seguridad de sus sistemas, la protección de la información de sus clientes y proveedores, y la seguridad de los servicios que prestan.

El verdadero desafío que enfrenta la ciberseguridad no tiene que ver solamente con el terrorismo internacional, el espionaje promovido por los Estados, o los delincuentes cibernéticos. El problema muchas veces radica en el código fuente del software que se utiliza todos los días, ya sea del sistema operativo como de las aplicaciones que están involucradas. Las políticas internas de las empresas privadas y/o públicas deben contemplar mecanismos para garantizar la seguridad de la información que vayan más allá de la instalación de un antivirus para Windows: deberían incorporar el principio de “Privacidad por diseño”.

Por lo general las empresas de software y emprendimientos de economía digital a nivel mundial no cumplen con los estándares mínimos de seguridad de infraestructura para su protección como empresa y de los datos de sus usuarios.

Según las publicaciones llevadas a cabo por IOActive, se han encontrado graves problemas:

- El 90% de las apps inseguras se conectan sin el cifrado SSL adecuado, lo que permite a los atacantes interceptar el tráfico de las mismas e inyectar código JavaScript / HTML malicioso

- El 70% carece de opciones de autenticación alternativas para ayudar a mitigar el riesgo de ataques de suplantación

- El 50% utiliza una funcionalidad de iOS denominada UIWebView que ha demostrado ser insegura, haciendo a las aplicaciones vulnerables

- El 40% no valida la autenticidad de las certificaciones digitales recibidas desde un servidor

- El 20% desaprovecha las funciones de seguridad del sistema operativo diseñadas para limitar el riesgo de ataques por corrupción de memoria.

A nivel nacional, ninguna empresa se encuentra certificada por el ISO 27001, y se estima que un alto porcentaje de las mismas no cumplen con los registros de seguridad en TICs para manejo de documentos y datos personales, según publicaciones de SENATICs.

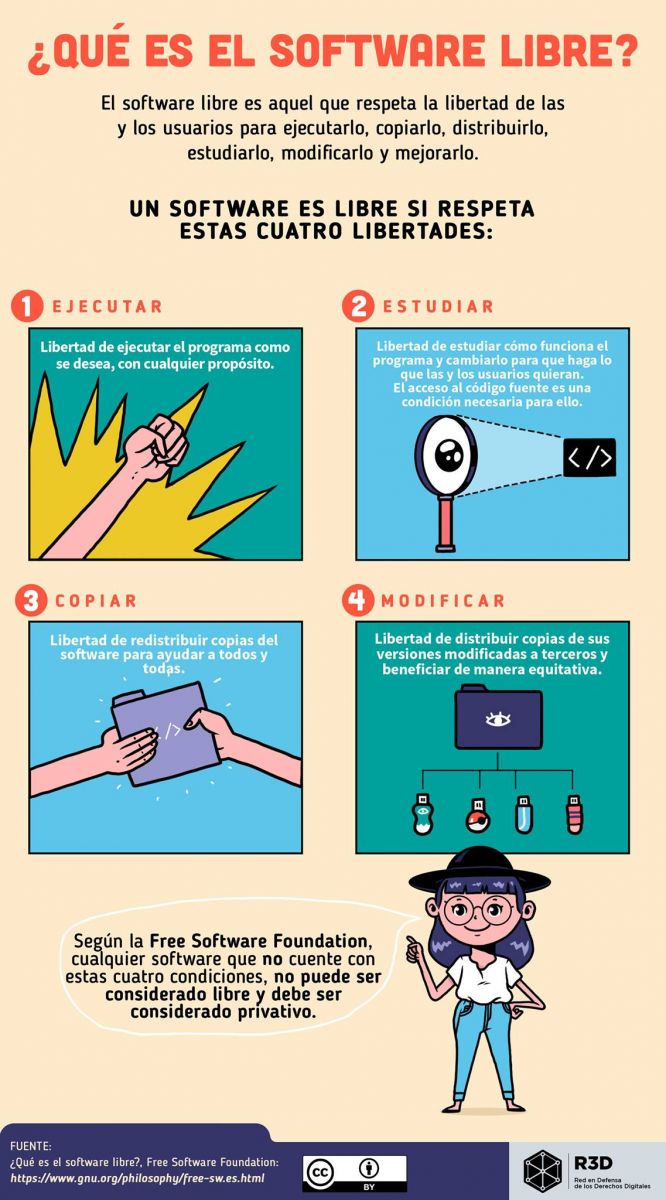

¿Qué es el software libre y por qué es importante para la economía digital?

El software libre es una visión del desarrollo informático que implica, por elección manifiesta de su autor, que dicho software puede ser copiado, estudiado, modificado y utilizado libremente con cualquier fin, así como también redistribuido, incluso con las modificaciones.

El software libre es una visión del desarrollo informático que implica, por elección manifiesta de su autor, que dicho software puede ser copiado, estudiado, modificado y utilizado libremente con cualquier fin, así como también redistribuido, incluso con las modificaciones.

A diferencia del software privativo —que suele recortar una o varias de estas libertades— el software libre brinda la posibilidad de ser auditado sin restricciones, por grupos o personas que tengan los conocimientos técnicos. Esta diferencia es clave para que el software pueda ser analizado en el marco de los estándares de protección de los usuarios: por ejemplo, auditar el software de cliente, de servidor, sus protocolos, el cifrado, etc. Es interesante notar que la única posibilidad de construir herramientas criptográficas confiables es que las mismas se basen justamente en esta posibilidad de auditoría y modificación continuas.

Las auditorías de software no necesariamente se realizan por las certificaciones como ISO 27001, ya que suelen ser muy costosas para startups o Pymes. El software libre facilita este tipo de procedimientos, ya que el código está disponible para que cualquier persona pueda observar y sugerir modificaciones ante posibles fallas o debilidades en seguridad. Además se ha demostrado que la seguridad por transparencia es más eficaz y permite solucionar los fallos de seguridad con mayor velocidad. Por lo que se recomienda el software libre como estándar para la economía digital segura y saludable.

¿Por qué es importante la privacidad en la economía digital?

Mantener la confianza del consumidor es fundamental para el desarrollo de una economía digital y ecosistema de Internet. Existen muchos ejemplos que justifican la necesidad de ajustar los mecanismos de seguridad y que protejan la privacidad de los usuarios, entre ellos encontramos: los casos de infiltraciones de información privada —como la fuga de 500 millones de cuentas de Yahoo—, la compra ilegal de software malicioso —como FinFisher en Paraguay, que desembocó en la imputación del ex ministro del Ministerio del Interior y la SENAD— la vigilancia ilegal de las comunicaciones por parte del Estado contra una periodista del diario ABC Color, por el cual la empresa NUCLEO S.A – Personal, proveedora de Internet se vió involucrada en este hecho ilícito, y otros.

Es importante el cumplimiento de los estándares de seguridad en los dispositivos, programas o servicios, y que en particular contemplen los principios de anonimización y criptografía, mecanismos centrales para habilitar la libertad de expresión y proporcionar privacidad y seguridad en la era de digital, según David Kaye, relator especial de Libertad de expresión de NNUU.

Asimismo la OCDE establece las Directrices sobre Protección de la Privacidad y Flujos Transfronterizos de Datos Personales tales como limitación de recolección, calidad de datos, propósito de especificación, limitación de uso, salvaguardas de seguridad, de apertura, del derecho del individuo sobre sus datos y de rendición de cuentas por parte del responsable.

A nivel nacional, la protección de este derecho fundamental se encuentran en la Constitucion Nacional (art 33) y ratificaciones de convenciones internacionales sobre los derechos humanos. Existen pocos mecanismos de supervisión de aplicación de este derecho a nivel nacional. Sin embargo, se han generado una serie de “blindajes” para proteger a los usuarios, como los códigos de conducta y buenas prácticas por parte de las empresas digitales en el marco de los Principios rectores sobre las empresas y los Derechos Humanos de NNUU a través de de la red Pacto Global – Paraguay.

El decreto reglamentario 1165/14 de la ley de Comercio Electrónico, obliga compulsivamente a informar y proteger los datos de los usuarios en el marco de las leyes nacionales, que actualmente no cuentan con los estándares reconocidos como sugiere la OCDE y la Directiva de la Unión Europea sobre datos personales. Asimismo, el plan nacional de Ciberseguridad contempla una serie de recomendaciones para la implementación del estándar 27001 y estándares de seguridad, incentivos fiscales a productos que contengan principios de protección en el marco de la ciberseguridad. El mismo sugiere “una coordinación entre la sociedad civil, academia, empresas y gobierno, de modo que haya una colaboración con vistas a impulsar proyectos en estas áreas orientados a mejorar no sólo la calidad de los servicios y de los productos, sino también la calidad de vida de los ciudadanos en general”. Sin embargo los términos de privacidad por diseño no se encuentran expuestos en el plan.

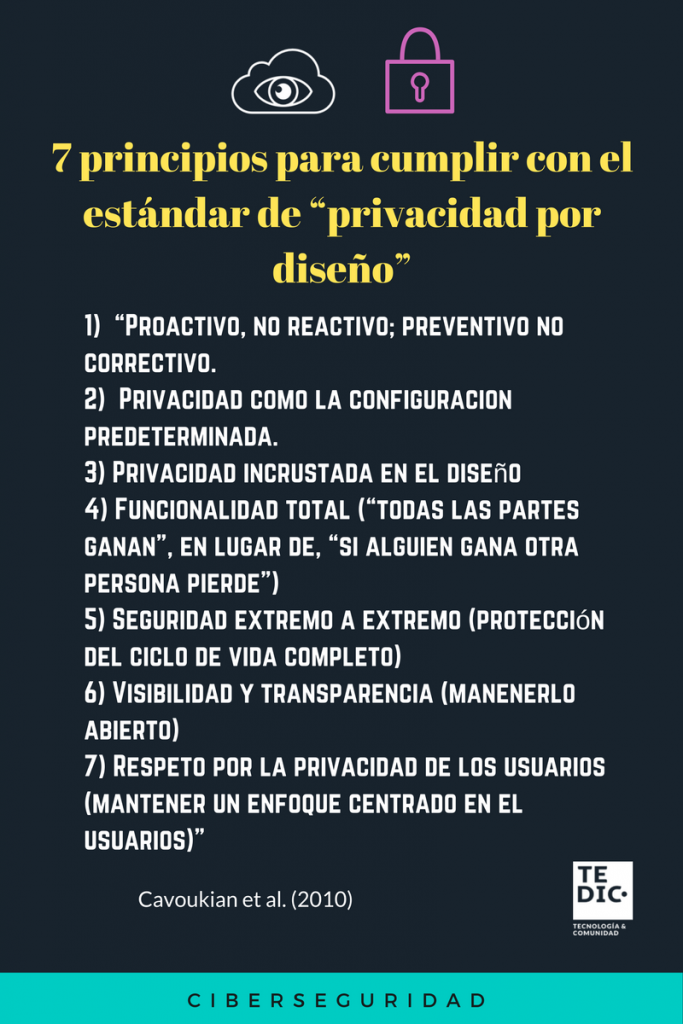

Privacidad por diseño es una práctica de negocio responsable

La práctica de Privacidad por diseño es un principio pro-activo por el cual la protección de datos es incorporada en productos y servicios desde su concepción como un factor predeterminado, de manera que los datos personales sean tratados conforme a lo estipulado por el responsable, a través de todo el ciclo de vida de esa información: desde su captación hasta su supresión definitiva. Este principio se encuentra en los estándares de la OCDE, en la Directiva de datos personales de la Unión Europea, en normativas de gobierno digital de los EEUU y regulada en Canadá y México.

La experta canadiense Ann Cavoukian, Comisionada de Información y Privacidad de Ontario, elaboró 7 principios para cumplir con el estándar de “privacidad por diseño” que se cita a continuación:

1. Proactivo, no Reactivo; Preventivo no Correctivo: El enfoque de Privacidad por Diseño (PbD por sus siglas en Inglés) está caracterizado por medidas pro-activas, en vez de reactivas. Anticipa y previene eventos de invasión de privacidad antes de que estos ocurran. PbD no espera a que los riesgos se materialicen, ni ofrece remedios para resolver infracciones de privacidad una vez que ya ocurrieron —su finalidad es prevenir que ocurran. En resumen, Privacidad por Diseño llega antes del suceso, no después.

1. Proactivo, no Reactivo; Preventivo no Correctivo: El enfoque de Privacidad por Diseño (PbD por sus siglas en Inglés) está caracterizado por medidas pro-activas, en vez de reactivas. Anticipa y previene eventos de invasión de privacidad antes de que estos ocurran. PbD no espera a que los riesgos se materialicen, ni ofrece remedios para resolver infracciones de privacidad una vez que ya ocurrieron —su finalidad es prevenir que ocurran. En resumen, Privacidad por Diseño llega antes del suceso, no después.

2. Privacidad como la Configuración Predeterminada: Todos podemos estar seguros de una cosa – ¡Lo predeterminado es lo que manda! La Privacidad por Diseño busca entregar el máximo grado de privacidad asegurándose de que los datos personales estén protegidos automáticamente en cualquier sistema de IT dado o en cualquier práctica de negocios. Si una la persona no toma una acción, aún así la privacidad se mantiene intacta. No se requiere acción alguna de parte de la persona para proteger la privacidad —está interconstruida en el sistema, como una configuración predeterminada.

3. Privacidad Incrustada en el Diseño: La Privacidad por Diseño está incrustada en el diseño y la arquitectura de los sistemas de Tecnologías de Información y en las prácticas de negocios. No está colgada como un suplemento, después del suceso. El resultado es que la privacidad se convierte en un componente esencial de la funcionalidad central que está siendo entregada. La privacidad es parte integral del sistema, sin disminuir su funcionalidad.

4. Funcionalidad Total – “Todos ganan”, no “Si alguien gana, otro pierde”: Privacidad por Diseño busca acomodar todos los intereses y objetivos legítimos de una forma “ganar-ganar”, no a través de un método anticuado de “si alguien gana, otro pierde”, donde se realizan concesiones innecesarias. Privacidad por Diseño evita la hipocresía de las falsas dualidades, tales como privacidad versus seguridad, demostrando que sí es posible tener ambas al mismo tiempo.

5. Seguridad Extremo-a-Extremo – Protección de Ciclo de Vida Completo: Habiendo sido incrustada en el sistema antes de que el primer elemento de información haya sido recolectado, la Privacidad por Diseño se extiende con seguridad a través del ciclo de vida completo de los datos involucrados —las medidas de seguridad robustas son esenciales para la privacidad, de inicio a fin. Esto garantiza que todos los datos son retenidos con seguridad, y luego destruidos con seguridad al final del proceso, sin demoras. Por lo tanto, la Privacidad por Diseño garantiza una administración segura del ciclo de vida de la información, desde la cuna hasta la tumba, desde un extremo hacia el otro.

6. Visibilidad y Transparencia – Mantenerlo Abierto: Privacidad por Diseño busca asegurar a todos los involucrados que cualquiera que sea la práctica de negocios o tecnología involucrada, esta en realidad esté operando de acuerdo a las promesas y objetivos declarados, sujeta a verificación independiente. Sus partes componentes y operaciones permanecen visibles y transparentes, a usuarios y a proveedores. Recuerde, confíe pero verifique.

7. Respeto por la Privacidad de los Usuarios – Mantener un Enfoque Centrado en el Usuario: Por encima de todo, la Privacidad por Diseño requiere que los arquitectos y operadores mantengan en una posición superior los intereses de las personas, ofreciendo medidas tales como predefinidos de privacidad robustos, notificación apropiada, y facultando opciones amigables para el usuario. Hay que mantener al usuario en el centro de las prioridades.

La clave de la privacidad por diseño es que garantice la privacidad no solo desde sus fases iniciales, y cumplir con la normativa de protección, sino que sea realmente sea efectiva durante la etapa de funcionamiento. Lo interesante de esto es que, quien diseña el software, servicio o aplicación tiene más y mejores opciones para integrarlas en la etapa del diseño, que cuando se pretende hacer ajustes a un proceso ya en marcha.

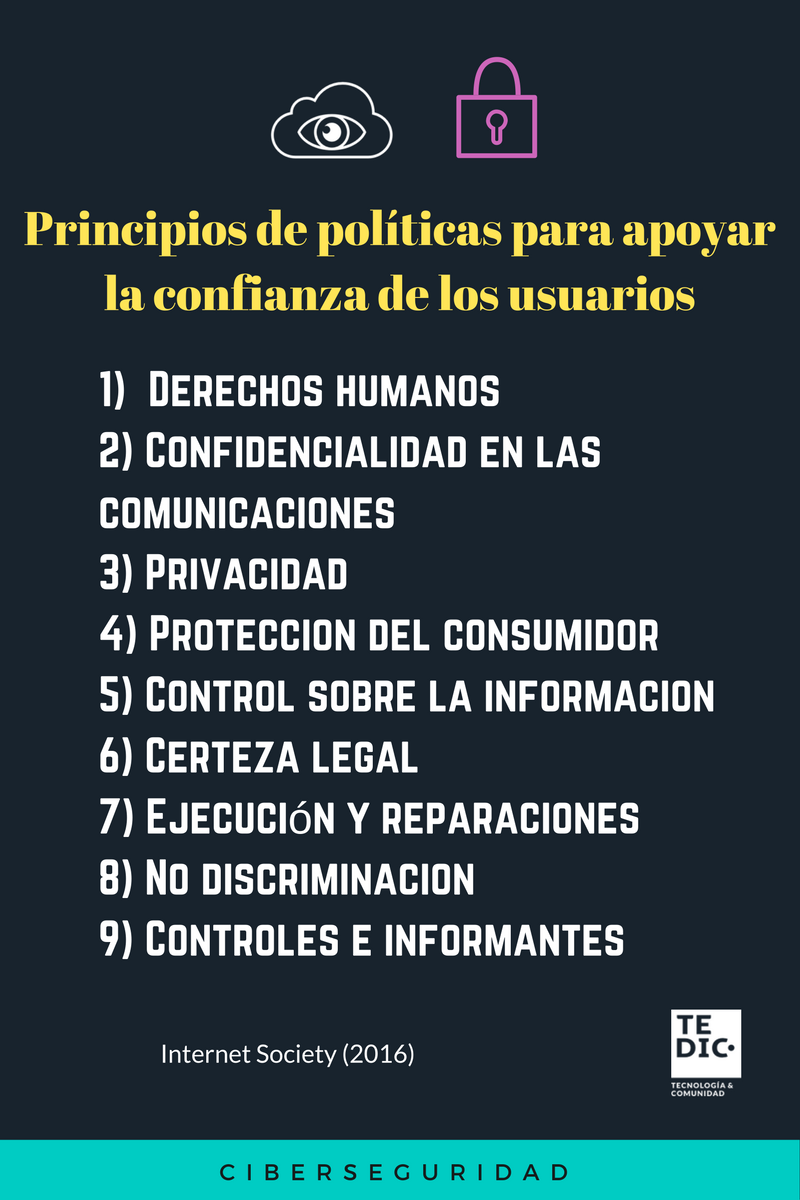

¿Cómo generar confianza y seguridad a los clientes/personas usuarias?

Construir la confianza de los usuarios no significa simplemente tranquilizar a las personas y esperar que los resultados sean positivos. La Internet Society plantea que la construcción de la confianza de los usuarios significa desplegar la infraestructura adecuada (redes de confianza), motivar a los usuarios para que protejan sus actividades (tecnologías para la confianza), establecer políticas apropiadas y generar un entorno receptivo que aborde de forma adecuada las preocupaciones justificadas (ecosistema confiable). Los principios de políticas para mejorar la confianza de los usuarios le permiten a los individuos y organizaciones tomar decisiones informadas y racionales sobre cómo utilizar Internet.

En vista que existe consumidores más conscientes sobre sus derechos y las políticas de las empresas digitales a la hora de descargar y utilizar software en sus dispositivos, se recomienda una serie no exhaustiva para fortalecer la economía digital y el ecosistema de Internet según los “Principios de políticas para apoyar la confianza de los usuarios” sugeridos por Internet Society:

Derechos humanos: Las consideraciones sobre los derechos humanos deberían integrarse en las políticas de Internet durante su desarrollo, no añadirse como una idea complementaria. Los derechos de los individuos deben protegerse en Internet.

Derechos humanos: Las consideraciones sobre los derechos humanos deberían integrarse en las políticas de Internet durante su desarrollo, no añadirse como una idea complementaria. Los derechos de los individuos deben protegerse en Internet.

Confidencialidad en las comunicaciones: Las políticas de Internet deberían apoyar el principio que establece que los usuarios de Internet deben tener la posibilidad de comunicarse en línea de forma confidencial. También deberían incentivar la innovación y el uso de herramientas para facilitar las comunicaciones confidenciales (por ejemplo, el cifrado).

Privacidad: Los derechos y expectativas de privacidad de los individuos se deberían proteger en Internet, independientemente de su nacionalidad o lugar de residencia. No debería haber una vigilancia generalizada de las comunicaciones en Internet. Los individuos deberían tener la posibilidad de comunicarse de forma anónima o seudónima.

Protección del consumidor: Los derechos de los consumidores deberían respetarse en toda la red. Los gobiernos deberían apoyar la confianza del consumidor mediante la promulgación y ejecución de leyes de protección que se apliquen a los negocios realizados en su territorio o que se encuentren bajo su control. También deberían participar en instancias de cooperación internacional transfronterizas para asegurar que los derechos de los consumidores estén protegidos sin importar donde estos vivan.

Control sobre la información: Los usuarios de Internet deberían poder ejercer control sobre su información. Deberían poder trasladar sus datos de un servicio a otro. Transparencia en la formulación de políticas: los gobiernos deberían ser abiertos y transparentes con respecto a sus decisiones, políticas, leyes y prácticas. Deberían incluir a las partes interesadas de forma activa en el desarrollo de políticas de Internet.

Certeza legal: Los gobiernos deberían asegurar que las leyes sean claras, fáciles de comprender y accesibles para todos. Deberían abstenerse de ejercer poderes legislativos y ejecutivos en forma caprichosa o arbitraria.

Ejecución y reparaciones: Los gobiernos deberían asegurar que las autoridades regulatorias tengan los recursos y la independencia necesarios para hacer cumplir las leyes y ofrecer reparaciones a los usuarios de Internet que hayan sufrido pérdidas, daños o que hayan sido perjudicados de otra forma.

No discriminación: Los gobiernos también deberían asegurar sus leyes y políticas para evitar que Internet se use como un medio para discriminar a un individuo sobre la base del grupo, clase o categoría al se percibe que dicha persona o cosa pertenece, ni en función de la creación de perfiles de datos.

Controles e informantes: Todos las partes interesadas deberían reconocer y apoyar el valor que las organizaciones de control y los informantes proporcionan a la sociedad.

Agregamos a esto, las recomendaciones del proyecto OWASP en todos los desarrollos web, servicios y aplicaciones para teléfonos celulares.

¿Existen iniciativas en Paraguay sobre estándares de protección de datos personales y bases de datos para la economía digital?

Las normativas vigentes no son suficientes. Es necesaria una legislación de protección de datos personales en nuestro país que se ajuste a los estándares de protección de la privacidad.

También es necesario el debate de estos estándares para una correcta implementación de proyectos de datos abiertos en el marco de la iniciativa Gobierno Abierto Paraguay, así como también en la escena de startups en el marco de protección de datos personales y privacidad de sus emprendimientos. Aunque estas medidas serían un paso hacia delante, siguen siendo insuficientes. Los desarrolladores de software y aplicaciones deben ir mas allá del cumplimiento de las normativas de protección de datos personales: deberían analizar cuan efectivos son sus productos en el marco de la protección de la privacidad, incluyendo la etapa de uso de la tecnología por parte del usuario; identificando y mitigando cualquier defecto en el proceso. El compromiso debe ir durante todo el ciclo de vida del software, aplicación o servicio y los datos personales de sus clientes/usuarios.

TEDIC presenta 3 informes EPU ante Naciones Unidas

TEDIC presenta 3 informes EPU ante Naciones Unidas  ¿Cómo usar la tecnología en tiempos de COVID19?

¿Cómo usar la tecnología en tiempos de COVID19?  Data BootCamp 2020: Recuento de nuestra semana llena de periodismo y derechos digitales

Data BootCamp 2020: Recuento de nuestra semana llena de periodismo y derechos digitales

3 comments

Comments are closed.