En un mundo donde la tecnología atraviesa cada aspecto de nuestra vida, la ciberseguridad se ha vuelto más que una medida de protección; es una forma de autonomía. Desde las pequeñas acciones cotidianas, como proteger nuestras contraseñas, hasta la defensa de activismos digitales frente a ataques sofisticados, el entorno digital plantea desafíos cada vez más complejos. Actualmente nos encontramos en un momento crítico con la expansión de la industria de la tecnología de vigilancia, la proliferación de programas spyware1 y otras herramientas invasivas. Estas herramientas tienen una creciente demanda por parte de agentes estatales y no estatales. Al respecto, las organizaciones de la sociedad civil se encuentran vulnerables debido a su rol crucial en la promoción y protección de derechos humanos. En ese sentido, estas organizaciones se enfrentan a importantes retos debido a la naturaleza sensible de su trabajo y la resistencia de los gobiernos.

La ciberseguridad emerge así como un elemento vital para proteger los activos digitales de las organizaciones en nuestra era. Las herramientas «Blue Team»2, especializadas en la defensa de estos activos, desempeñan un rol necesario en este ámbito. «Blue Team», que significa equipo azul, es un término que proviene de la jerga militar. Inicialmente, en esa área se utilizaban las palabras «Red Team» y «Blue Team» para diferenciar a los equipos que atacan de los que defienden en ejercicios tácticos de combate. Del mismo modo, en el área de la ciberseguridad, ambas expresiones se utilizan para describir a los grupos de expertos encargados de atacar y defender un sistema informático. Las herramientas «Blue Team» o BTT por su sigla en inglés son aquellas que permiten a los equipos de especialistas realizar un monitoreo y preparación para la deteccción de amenazas de ciberseguridad en las organizaciones. Mientras que a los equipos preparados para realizar tareas ofensivas en ciberseguridad se los denominan «Red Team».

En esta línea, desde TEDIC formamos parte del proyecto INSIGHTFUL de Internews, cuyo objetivo es analizar herramientas de código abierto diseñadas para enfrentar amenazas digitales. Estas herramientas, conocidas como «Blue Team Tools» (BTT), están orientadas a la defensa y la investigación de riesgos en entornos digitales. Las BTT abarcan desde software sencillo para uso individual hasta soluciones avanzadas y escalables, adecuadas para grandes equipos de trabajo. En particular, realizamos análisis y pruebas de PiRogue tool suite (PTS) y Wazuh.

En este blogpost presentamos dos herramientas «Blue Team Tools» (BTT) y sus principales características. Estas herramientas destacan por su capacidad para ayudar a los equipos técnicos a detectar amenazas de manera dinámica. Entre sus ventajas se encuentran:

- Respuesta ágil: Sus equipos están preparados para actuar ante errores detectados o colaborar en mejoras.

- Licenciamiento como software libre: Esto permite la auditoría comunitaria, ya que sus algoritmos están disponibles para cualquier persona interesada y capacitada en analizarlos.

- Accesibilidad económica: No requieren un gasto elevado en licencias, lo que facilita su uso, especialmente en equipos con recursos limitados.

- Facilidad de implementación: Solo se necesita contar con un equipo técnico en ciberseguridad que aprenda a instalarlas y utilizarlas.

PiRogue tool suite

Esta herramienta permite analizar el tráfico de internet y realizar investigaciones detalladas en dispositivos móviles. Puede instalarse en una Raspberry Pi, un pequeño y económico computador que muchas personas usan para navegar en internet, ver videos, programar o jugar. También podés instalarla en una máquina virtual o en un servidor remoto, según tus necesidades.

Si elegís usar una Raspberry Pi, podés colocarla junto a tu router para crear una red inalámbrica exclusiva. En esta red podés conectar uno o dos teléfonos móviles para analizar el tráfico de datos, identificar los puntos de conexión, ver desde qué países se están realizando las conexiones y monitorear posibles amenazas. Además, la herramienta incluye un sistema de alerta llamado Suricata, que te avisa si detecta algún riesgo.

Durante nuestras pruebas, encontramos algunos detalles que podrían mejorarse en el proceso de instalación y en la documentación. Compartimos estas observaciones con el equipo de PTS, quienes se mostraron muy receptivos y abiertos a implementar nuestras sugerencias en futuras actualizaciones.

Wazuh

La segunda herramienta que probamos fue Wazuh, un sistema que funciona conectando diferentes computadoras a un servidor central para detectar y prevenir amenazas digitales. Este servidor, que podés instalar en una computadora o en una máquina virtual, ofrece muchas funciones útiles como: revisar configuraciones, detectar malware, monitorear cambios en los archivos, buscar vulnerabilidades y cazar amenazas de seguridad.

Hay varias maneras de instalar el servidor, pero en TEDIC usamos una opción sencilla con contenedores basados en Docker, y nos funcionó muy bien. Sin embargo, es importante mencionar que el servidor necesita bastantes recursos para operar, ya que tiene muchas herramientas activas al mismo tiempo. Para que Wazuh funcione correctamente, también instalamos un programa llamado «agente» en las computadoras que queríamos monitorear. Este agente se encarga de enviar toda la información al servidor, que la analiza en tiempo real.

El resultado es un panel accesible desde el servidor, donde podés ver un listado de todos los dispositivos conectados. Este panel muestra los niveles de amenaza para cada uno y te permite explorar otras funciones. Algo muy práctico de Wazuh es que sus agentes se pueden instalar en computadoras con sistemas operativos Windows, Linux o Mac, lo que lo hace muy versátil para cualquier organización que quiera proteger sus dispositivos de forma activa.

¿Qué sigue? Protegernos es un compromiso colectivo

La ciberseguridad no se trata únicamente de protegernos de amenazas. Es un medio para empoderarnos, para tomar control de nuestras herramientas y defender nuestros derechos en el entorno digital. En TEDIC creemos que esta responsabilidad es colectiva y agradecemos a todas las personas y organizaciones que se sumaron a este proyecto. Con las BTT fortalecemos la resiliencia de las organizaciones de la sociedad civil frente a las amenazas cibernéticas. Además de su papel defensivo, las herramientas «Blue Team» tiene un impacto significativo en la cultura de seguridad de una organización. Al educar a las personas activistas sobre las mejores prácticas de seguridad y fomentar una mentalidad de seguridad en todos los niveles, se contribuye a crear un entorno más seguro. En ese sentido, desde TEDIC seguiremos trabajando colectivamente para construir un futuro digital donde la privacidad y la seguridad sean derechos ejercidos por todas las personas.

1Es un tipo de software que se instala en el ordenador sin que el usuario tenga constancia de ello.

2Son herramientas de ciberseguridad que se utilizan para defender los sistemas de una organización de ciberataques.

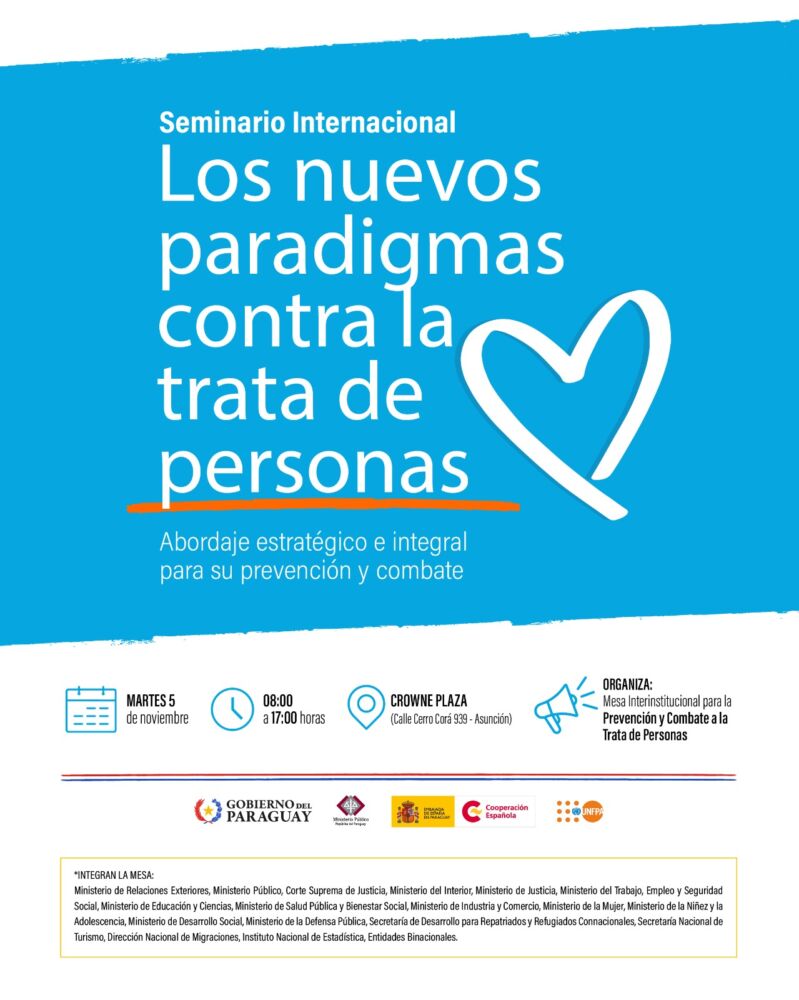

Seminario internacional: paradigmas contra la trata de personas – Asunción

Seminario internacional: paradigmas contra la trata de personas – Asunción  Taller de seguridad digital – Asunción

Taller de seguridad digital – Asunción