El 14 de noviembre de este año, Ministerio de Tecnología de la información y Comunicación (MITIC) publicó para comentarios de la ciudadanía, el borrador de la Estrategia Nacional de Ciberseguridad1. Este documento busca ser la nueva política pública de Paraguay en materia de ciberseguridad y resultado una serie de consultas a diferentes actores que duró apenas 3 semanas para la construcción de la estrategia.

En TEDIC, hemos trabajado en el ámbito de la ciberseguridad desde la aprobación del primer Plan Nacional en 20172. En ese momento, presentamos comentarios al borrador que no fueron incluidos ni considerados, a pesar de que señalaban cuestiones estructurales y aspectos sustantivos vinculados al enfoque estratégico, siguiendo los estándares de la OECD3.

En 2024, con la publicación de un nuevo borrador, nuevamente no se ha incorporado un enfoque centrado en las personas, fundamental para garantizar que la estrategia cumpla con los estándares internacionales, como los propuestos por la OECD. Esto resulta especialmente relevante considerando que Paraguay aspira a formar parte de dicho organismo, como se evidenció en la reunión celebrada en diciembre con representantes de la OECD con el presidente Santiago Peña.4

En este marco, las principales preocupaciones identificadas por TEDIC, plasmadas en el documento enviado al ministerio, son las siguientes:

1) Incluir una perspectiva de derechos humanos trasversal

En la estrategia se enlistan las normativas nacionales e internacionales en materia de derechos fundamentales. Sin embargo solo se plantean de manera enunciativa y no se presentan soluciones que tengan una perspectiva trasversal de derechos humanos. Las soluciones meramente abordan la defensa de las infraestructuras. Si bien en los anexos se mencionan ciertas políticas de atención a grupos en situación de vulnerabilidad tales como la niñez y la adolescencia en el entorno en línea, no se aborda adecuadamente la protección de otros grupos como las personas defensoras de derechos humanos5, mujeres, periodistas6, activistas y opositores políticos. La perspectiva de derechos humanos no solo abarca la protección de los activos informáticos, sino también el resguardo de la información personal7 que circula dentro de estos sistemas. Creemos necesario revisar la estrategia a la luz de las normas de derechos humanos y en atención a los grupos de situación de vulnerabilidad para tener una política pública integral de ciberseguridad.

2) Mayor énfasis de protección en las comunicaciones y en la navegación en Internet

El desarrollo de este punto en la estrategia debe incluir políticas de cifrado para proteger las comunicaciones y la navegación en Internet, asegurando el derecho a la privacidad e intimidad de las personas usuarias. Es fundamental destacar que la criptografía es un componente esencial de muchos sistemas, como el bancario o el comercio electrónico. Por lo tanto, no debe limitarse a ciertos grupos, sino ser accesible a toda la población. Una comunicación o navegación sin cifrado no solo es “menos segura”, sino que queda expuesta a vulnerabilidades y accesos no autorizados a través de “puertas traseras”.

3) Ausencia de una ley de protección integral de datos personales

El enfoque de la estrategia denota una clara priorización de la ratificación del Segundo Protocolo Adicional al Convenio sobre la Ciberdelincuencia relativo a la cooperación reforzada y la divulgación de pruebas electrónicas8, lo que refleja un enfoque en el fortalecimiento de las medidas legales contra el cibercrimen a nivel internacional. Sin embargo, este enfoque parece desatender la necesidad urgente de desarrollar una legislación nacional para la protección de datos personales, pilar clave para la confianza en la infraestructura digital y el ejercicio de la privacidad en línea. Las personas usuarias no solo necesitan protección contra delitos informáticos, sino también garantías de que sus datos personales serán manejados de manera responsable y segura.

4) Metodología del diseño de la estrategia

La metodología utilizada para la elaboración de la estrategia requiere una revisión. Aunque el documento menciona la realización de consultas y mesas de trabajo, los temas y ejes centrales no fueron definidos de manera conjunta. Cabe señalar que las reuniones se realizaron de forma aislada sin permitir la interacción entre los distintos actores involucrados (gobierno, academia, empresas y sociedad civil) lo que limitó la diversidad de perspectivas y el intercambio de ideas. En síntesis, no se cumplieron con los estándares necesarios para un proceso verdaderamente inclusivo y participativo. Es fundamental adoptar una metodología de consulta abierta y basada en un enfoque “multitakeholder” que fomente el diálogo directo entre todas las partes interesadas, asegurando que sus voces sean escuchadas e integradas de manera equitativa en la formulación de políticas.

5) El enfoque negativo y de crisis

A lo largo del documento se presentan datos sobre los ataques identificados en el país. Sin embargo, la estrategia aborda la seguridad desde un enfoque predominantemente negativo, asociándola con la mera ausencia de daño. En un sentido más amplio y sustantivo, la seguridad es un valor positivo: implica la capacidad de una persona para acceder a recursos fundamentales y utilizarlos según sus necesidades y preferencias. Por ello, la política de seguridad en Internet no debería limitarse a un rol puramente defensivo, sino asumir un papel facilitador con el objetivo de promover el bienestar de las personas como eje central. La narrativa de crisis inminente, reforzada por los datos de incidentes presentados en la estrategia generan un lenguaje alarmista que oscurece la necesidad de abordar de manera objetiva los riesgos reales. Recordamos que el discurso de crisis se evidenció en el anterior plan de ciberseguridad. Consideramos fundamental replantear esta narrativa hacia un enfoque positivo y centrado en las personas.

4) Vigilancia estatal de las comunicaciones

Dentro de las problemáticas de seguridad, la estrategia no menciona los riesgos asociados con la adquisición de herramientas de vigilancia masiva9. Esta es una situación aún más alarmante debido al almacenamiento de datos de la ciudadanía mediante tecnologías cada vez más accesibles, no sólo para el gobierno, sino también para empresas privadas y grupos delictivos10. Al respecto, cabe señalar que existen antecedentes de la compra de software de vigilancia por parte del Estado paraguayo1112 y en aras de ello la estrategia debe abordar este tema desde un análisis bidireccional. Por un lado, las agencias y dependencias gubernamentales deben contar con herramientas para la persecución de delitos, siempre que su uso esté estrictamente regulado por un marco legal que respete los derechos humanos. Por otro lado, el plan debería incluir un estudio de mejores prácticas internacionales en torno a: la protección de los derechos humanos, la privacidad y los datos personales. Asimismo, es crucial incorporar mecanismos de notificación a las partes afectadas cuando su información se vea comprometida, permitiéndoles verificar los hechos y presentar denuncias en casos de abuso, ya sea por parte de instituciones estatales o empresas privadas.

5) Necesaria interdisciplinariedad e inversión en investigaciones sobre ciberseguridad

Consideramos primordial incorporar un enfoque interdisciplinario en la estrategia y así abordar temas como salud mental, impacto ambiental, violencia de género facilitada por la tecnología, entre otros. Estos problemas, que afectan directamente al entorno digital, requieren una visión integral que aborde tanto la protección de datos como el bienestar social de la ciudadanía. Asimismo, resaltamos que la estrategia se beneficiaría al fomentar la investigación en ciberseguridad. Actualmente el documento presenta una limitación importante al no incluir un análisis profundo de los perpetradores de ciberataques, sus impactos sobre la población y las necesidades específicas de las víctimas. Es fundamental que la investigación en este campo no solo se concentre en proteger infraestructuras, sino también en comprender el contexto de las personas o grupos de atacantes, sus motivaciones y los efectos que sus acciones tienen sobre las personas, especialmente los grupos en situación de vulnerabilidad. En TEDIC publicamos una investigación sobre cómo los ataques que utilizan tecnología impactan a los defensores y defensoras de derechos humanos, quienes son objetivos frecuentes de amenazas digitales, acosos y campañas de desinformación13. Esta investigación subraya la necesidad urgente de que el Estado, junto con las políticas de ciberseguridad, aborden el problema desde un enfoque de derechos humanos, garantizando la protección de los activistas, periodistas y defensores que trabajan en entornos de alta vulnerabilidad. La falta de un enfoque que contemple el impacto de estos delitos sobre las personas y su entorno social impide que se desarrollen soluciones eficaces basadas en evidencia.

7) Modelo desactualizado de gobernanza

La gobernanza en una política pública de ciberseguridad debe priorizar la gestión del riesgo digital. Consideramos necesario definir claramente qué se protege, cómo se protege y cómo se coordina con los actores clave tanto del sector privado como de la sociedad civil dentro de la estrategia. Asimismo mencionamos que el mecanismo intergubernamental establecido en la estrategia debe incluir espacios de participación y colaboración con las diversas partes interesadas a todos los niveles. De acuerdo a la OCDE todos los marcos deben cumplir tres funciones clave: la definición del marco político global o estrategia, la aplicación del marco en cada sector y la capacidad operativa14. Un desafío clave es garantizar que los organismos responsables cuenten con la capacidad necesaria para cumplir sus funciones, lo que incluye la financiación, recursos y experiencia en seguridad digital, un área escasa en muchos países y difícil de retener en el sector público. Por ello, puede ser más efectivo reunir experiencia en seguridad digital a través de un organismo central, dado que los retos técnicos son comunes a todos los sectores. Sin embargo, cada enfoque tiene sus pros y contras, y es fundamental encontrar un balance adecuado para lograr una gobernanza efectiva y adaptada a las realidades nacionales.

8) Errores conceptuales, términos vagos y amplios

En la redacción de la estrategia identificamos errores que podrían generar confusión tanto en la lectura como en la implementación del documento debido a la ambigüedad en el uso de términos como “delitos informáticos”, “ciberdelitos” y “delitos cibernéticos”. En ese sentido, recomendamos aclarar y unificar estos términos para evitar interpretaciones erróneas. A modo de ejemplo, el abuso sexual infantil (mal llamado la pornografía infantil) no debe considerarse un delito informático sino un delito grave en sí mismo. De igual manera, la estafa a través de redes sociales o el phishing15 no encajan dentro de la categoría de “delitos informáticos”. Sin embargo, el acceso remoto no autorizado a un sistema informático sí debe ser clasificado como un delito informático.

Al respecto de la definición vaga y amplia de “servicios esenciales” que utiliza la estrategia mencionamos que el enfoque debe ir más allá de la infraestructura crítica. Aunque reconoce la importancia de la prosperidad económica y social, no desarrolla este aspecto en profundidad. La estrategia debe aclarar la distinción entre infraestructura crítica y el ámbito de la información, que actualmente se alinea con el concepto de actividades críticas o servicios esenciales. Según la OCDE: “La noción de actividad crítica se centra en el riesgo para la prestación de servicios y no en los activos subyacentes. Una actividad crítica es aquella cuyo fracaso tendría consecuencias graves para la salud, la seguridad, la protección de los ciudadanos, el funcionamiento de servicios esenciales, o la prosperidad económica y social”16. Es crucial reemplazar el término “infraestructura crítica” por “actividad crítica”, tal como lo sugiere la OCDE. Esto incluye actividades que, aunque no esenciales para el funcionamiento inmediato de la economía, son fundamentales para la prosperidad social y económica, como la fabricación de automóviles o la minería en países donde estas actividades representan una parte significativa del PIB.

9) Seguridad por diseño

La estrategia debe priorizar la seguridad desde el diseño, garantizando que los estándares de certificación sean establecidos en colaboración con el Estado, sociedad civil y la academia, y no exclusivamente a través de empresas con certificaciones ISO. La ciberseguridad no solo enfrenta amenazas como el terrorismo internacional, el espionaje estatal o el cibercrimen, sino también riesgos inherentes al código fuente de software y hardware como sistemas operativos y aplicaciones. Por lo tanto, la estrategia debe incluir mecanismos para garantizar la seguridad de la información que vayan más allá de soluciones básicas como los antivirus.

10) Comentarios de estilo en el documento

Consideramos importante respaldar la afirmación de la estrategia sobre el aumento del porcentaje de usuarios de Internet del 74.7% en 2022 al 78.1% en 2023 con fuentes verificables. Además, se debería incluir una limitación de la muestra utilizada, ya que no se especifica si las personas usuarias se conectan a través de una conexión a Internet con tarifa plana o solo por acceso gratuito a aplicaciones como WhatsApp. Esta omisión es relevante, ya que las limitaciones en el acceso a Internet pueden afectar el desarrollo de habilidades digitales. Como resultado, las políticas y planes del MITIC no llegarán efectivamente a la población más vulnerable, que no tiene acceso a paquetes de datos adecuados. Es esencial abordar las barreras relacionadas con la capacidad adquisitiva y las habilidades tecnológicas, aunque no se considere en esta medición.

También sugerimos reemplazar la palabra “firmó” por “ratificó” en relación a la suscripción de tratados internacionales por parte de Paraguay. Recordamos que la firma es solo el primer paso en el proceso de adopción en un instrumento internacional y que el mismo finaliza con la ratificación por parte del Congreso Nacional. Por lo tanto, la palabra “ratificó” es más precisa para ilustrar que un instrumento está vigente y tiene efectos legales. Finalmente, mencionamos que en el bloque sobre datos personales se cita una ley que fue derogada en 2021 (Ley N° 1682/2001, que reglamentaba la información de carácter privado). Por lo tanto, se sugiere eliminar dicha referencia.

Conclusión

La Estrategia Nacional de Ciberseguridad 2024-2028 supone un paso significativo para asegurar que el Paraguay se mantenga a la vanguardia en la protección del ciberespacio y desde una perspectiva de derechos humanos. En este sentido, la colaboración y trabajo articulado entre el gobierno, las organizaciones de la sociedad civil, la academia y el sector privado fortalecerá la creación de políticas públicas en materia de ciberseguridad.

Para leer los comentarios completos de TEDIC a la estrategia haz click aquí.

1MITIC (2024) Borrador de la Estrategia Nacional de Ciberseguridad 2024-2028. https://mitic.gov.py/eoj0cad9uplo/2024/11/ENC-Paraguay-2024-2028-14Nov2024-1.pdf

2MITIC (2017) Plan Nacional de Ciberseguridad. https://www.cert.gov.py/plan-nacional-de-ciberseguridad/

3TEDIC (2016) Comentarios al Borrador del Plan de Ciberseguridad 2016. https://www.tedic.org/comentarios-al-borrador-del-plan-de-ciberseguridad-2016/

4La Nación (2024) Santiago Peña expone potencial de Paraguay a inversores franceses en el marco de la reunión de alto nivel de OEDC. https://www.lanacion.com.py/negocios/2024/12/09/santiago-pena-expone-potencial-de-paraguay-a-inversores-franceses/

5TEDIC (2024) Ciberseguridad en defensoras y defensores de Derechos Humanos. https://www.tedic.org/wp-content/uploads/2024/10/Ciberseguridad-en-DDHH-en-Py-WEB.pdf

6TEDIC (2023) La violencia digital de género a periodistas en Paraguay. https://www.tedic.org/la-violencia-digital-de-genero-a-periodistas-en-paraguay/

7La protección de la persona que está detrás de esta información o dato.

8Paraguay se adhiere al protocolo adicional del Convenio sobre Ciberdelincuencia: https://www.adndigital.com.py/paraguay-se-adhiere-al-protocolo-adicional-del-convenio-sobre-ciberdelincuencia/

9Wikipedia. PEGASUS https://en.wikipedia.org/wiki/Pegasus_Project_(investigation)

10TEDIC (2022) Vigilancia policial en manifestaciones en Paraguay https://www.tedic.org/manifestaciones-libres-guia-sobre-la-vigilancia-policial-en-manifestaciones-en-paraguay/

11TEDIC (2016) Espionaje a periodistas por parte del Estado paraguayo. https://www.tedic.org/espionaje-a-periodista-confirma-que-el-estado-intercepta-comunicaciones-ilegalmente/

12TEDIC (2016) Más preguntas y dudas sobre el software malicioso adquirido por la SENAD. https://www.tedic.org/mas-preguntas-y-dudas-sobre-software-malicioso-adquirido-por-senad/

13TEDIC (2024) Ciberseguridad en defensoras y defensores de Derechos Humanos. https://www.tedic.org/wp-content/uploads/2024/10/Ciberseguridad-en-DDHH-en-Py-WEB.pdf

14OECD. Bernat, L. (2021), «Enhancing the digital security of critical activities», Going Digital Toolkit Note, No. 17, https://goingdigital.oecd.org/data/notes/No17_ToolkitNote_DigitalSecurity.pdf

15Es tipo común de ciberataque que se dirige a las personas a través del correo electrónico, mensajes de texto, llamadas telefónicas y otras formas de comunicación. El término phishing en inglés se pronuncia igual que la palabra fishing, literalmente pescar. Un ataque de phishing tiene como objetivo engañar al destinatario para que realice la acción deseada por el atacante, como revelar información financiera, credenciales de acceso al sistema u otra información sensible.

16OECD. Bernat, L. (2021), «Enhancing the digital security of critical activities», Going Digital Toolkit Note, No. 17, https://goingdigital.oecd.org/data/notes/No17_ToolkitNote_DigitalSecurity.pdf

Taller de seguridad digital – Asunción

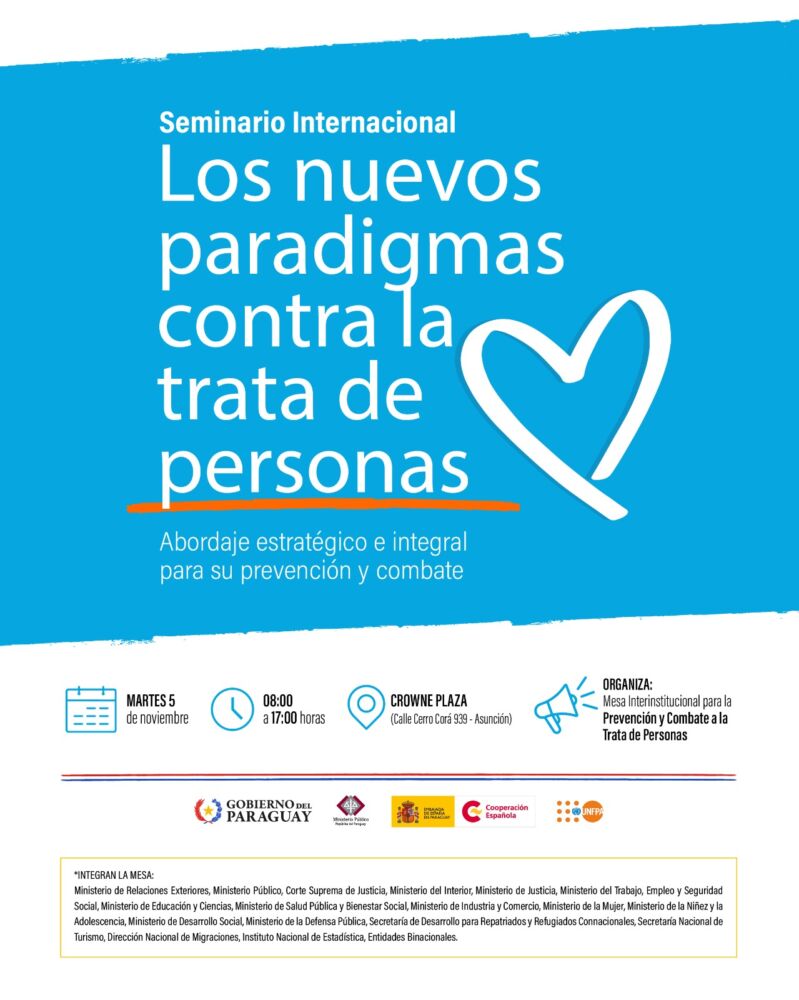

Taller de seguridad digital – Asunción  Seminario internacional: paradigmas contra la trata de personas – Asunción

Seminario internacional: paradigmas contra la trata de personas – Asunción  A un año sin #Pyrawebs, esto recién empieza

A un año sin #Pyrawebs, esto recién empieza